Jak sprawdzić odwiedzane strony przez Wi-Fi?

Pytanie

jak sprawdzić na jakie strony ktoś wchodził wifi

Odpowiedź Sztucznej Inteligencji

Bezpośrednia odpowiedź na pytanie

Aby sprawdzić, na jakie strony ktoś wchodził, korzystając z Twojej sieci Wi-Fi, możesz przeanalizować logi routera lub skorzystać z narzędzi monitorujących ruch sieciowy. Pamiętaj jednak o obowiązujących przepisach prawnych i etycznych aspektach takiego działania.

Szczegółowa analiza problemu

Monitorowanie aktywności internetowej w sieci Wi-Fi jest złożonym zagadnieniem, które wymaga zarówno odpowiedniej wiedzy technicznej, jak i świadomości prawnej. Oto główne metody umożliwiające sprawdzenie, jakie strony były odwiedzane:

-

Analiza logów routera:

-

Wykorzystanie usług filtrowania DNS:

-

Użycie narzędzi do analizy ruchu sieciowego:

-

Implementacja serwera proxy:

Aktualne informacje i trendy

Wspierające wyjaśnienia i detale

-

Zapytania DNS:

- Każde odwiedzenie strony internetowej wiąże się z zapytaniem do serwera DNS o przetłumaczenie nazwy domeny na adres IP.

- Monitorując te zapytania, można uzyskać informację o odwiedzanych domenach.

-

Adresy IP i MAC:

- Logi routera mogą zawierać informacje o adresach IP i MAC urządzeń, co pozwala zidentyfikować konkretne urządzenia w sieci.

Aspekty etyczne i prawne

-

Prywatność:

- Monitorowanie aktywności internetowej bez wiedzy i zgody użytkowników narusza ich prywatność.

- W wielu krajach takie działania są regulowane prawnie i mogą być uznane za nielegalne.

-

Legalność:

- W Polsce prawo chroni tajemnicę komunikacji (Art. 49 Konstytucji RP, Ustawa Prawo telekomunikacyjne).

- Wyjątkiem mogą być sytuacje, gdy monitorowanie dotyczy niepełnoletnich dzieci przez rodziców, jednak nawet wtedy zaleca się otwartą komunikację.

Praktyczne wskazówki

-

Zapewnienie zgodności z prawem:

- Przed podjęciem jakichkolwiek działań upewnij się, że są one legalne i etyczne.

- Rozważ poinformowanie użytkowników o monitorowaniu.

-

Aktualizacja oprogramowania:

- Upewnij się, że Twój router ma najnowsze aktualizacje i oferuje funkcje bezpieczeństwa.

-

Konsultacja ze specjalistą:

- Jeśli nie jesteś pewien, jak bezpiecznie i legalnie monitorować sieć, skonsultuj się z ekspertem ds. bezpieczeństwa sieciowego.

Ewentualne zastrzeżenia lub uwagi dodatkowe

Sugestie dalszych badań

Krótkie podsumowanie

Sprawdzenie, na jakie strony ktoś wchodził przez Twoje Wi-Fi, jest technicznie możliwe poprzez analizę logów routera lub użycie specjalistycznych narzędzi. Jednak ze względu na szyfrowanie ruchu i rosnącą świadomość prywatności użytkowników, jest to coraz trudniejsze. Ponadto, takie działania wiążą się z poważnymi kwestiami prawnymi i etycznymi. Zawsze zaleca się poszanowanie prywatności i działanie zgodnie z obowiązującym prawem.

Zastrzeżenie: Odpowiedzi udzielone przez sztuczną inteligencję (model językowy) mogą być niedokładne i wprowadzające w błąd. Elektroda nie ponosi odpowiedzialności za dokładność, rzetelność ani kompletność prezentowanych informacji. Wszystkie odpowiedzi powinny być zweryfikowane przez użytkownika.

Oliver Heaviside – nie mógł być telegrafistą, więc został pionierem elektrotechniki

Oliver Heaviside – nie mógł być telegrafistą, więc został pionierem elektrotechniki

Prosty przewodnik po konfiguracji Raspberry Pi

Prosty przewodnik po konfiguracji Raspberry Pi

Zakłócenia elektromagnetyczne (EMI): identyfikacja i metody zapobiegania w elektronice

Zakłócenia elektromagnetyczne (EMI): identyfikacja i metody zapobiegania w elektronice

Czym jest indukcyjność i od czego zależy?

Czym jest indukcyjność i od czego zależy?

Śruba, która zakręciła światem: historia wynalazku Henry'ego Phillipsa

Śruba, która zakręciła światem: historia wynalazku Henry'ego Phillipsa

Budowa, zastosowanie i podstawy obsługi oscyloskopu

Budowa, zastosowanie i podstawy obsługi oscyloskopu

Rozpoczynanie pracy z Raspberry Pi AI HAT+

Rozpoczynanie pracy z Raspberry Pi AI HAT+

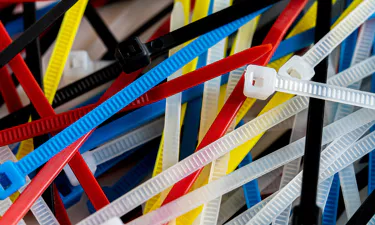

Opaski zaciskowe – podstawy, które powinien znać każdy majsterkowicz

Opaski zaciskowe – podstawy, które powinien znać każdy majsterkowicz

Near Field Communication (NFC): Komunikacja bliskiego zasięgu - zasady działania i zastosowania

Near Field Communication (NFC): Komunikacja bliskiego zasięgu - zasady działania i zastosowania